Table of Contents

Парольные политики Windows

Windows Server 2016 Std Edition. Сервер без AD/домена. Парольные политики настраиваются штатными средствами ОС через групповые политики.

Политика паролей

Windows+R → gpedit.msc Enter

- Local Computer Policy (Политика "Локальный компьютер"

- Computer Configuration (Конфигурация компьютера)

- Windows Settings (Конфигурация Windows)

- Security Settings (Параметры безопасности)

- Account Policies (Политики учетных записей)

- Password Policy (Политика паролей)

| Политика | Краткое пояснение | Возможные значения | Значение по-умолчанию |

|---|---|---|---|

| Enforce password history Вести журнал паролей | Параметр определяет число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля | 0-24 | AD: 24 пароля Stand-alone: 0 |

| Maximum password age Максимальный срок действия пароля | Параметр определяет период времени (в днях), в течение которого можно использовать пароль, пока система не потребует от пользователя сменить его. | 1-999 | 42 |

| Minimum password age Минимальный срок действия пароля | Параметр определяет период времени (в днях), в течение которого необходимо использовать пароль, прежде чем пользователь сможет его изменить. | 0-998 | 1 день |

| Minimum password length Минимальная длина пароля | Параметр определяет минимальное количество знаков, которое должно содержаться в пароле | 0 - без пароля, 1-14 | AD:7 Stand-alone: 0 |

| Password must meet complexity requirements Пароль должен отвечать требованиям сложности | Параметр определяет должен ли пароль отвечать требованиям:

| Включена / Отключена | Включено |

| Store passwords using reversible encryption Хранить пароли, используя обратимое шифрование | Параметр определяет, используется ли операционной системой для хранения паролей обратимое шифрование. | Включена/ Отключена | Отключено |

Политика блокировки учетных записей (Account Lockout Policy)

- Computer Configuration (Конфигурация компьютера)

- Windows Settings (Конфигурация Windows)

- Security Settings (Параметры безопасности)

- Account Policies (Политики учетных записей)

- Account Lockout Policy (Политика блокировки учётных записей)

| Политика | Краткое пояснение | Возможные значения | Значение по-умолчанию |

|---|---|---|---|

| Account lockout duration Время до сброса счетчика блокировки. | Параметр определяет количество минут, которые должны пройти после неудачной попытки входа в систему до того, как счетчик неудачных попыток входа будет сброшен до 0 | 0-99999 | Не определено |

| Account lockout threshold Пороговое значение блокировки. | Параметр определяет количество неудачных попыток входа в систему, приводящее к блокировке учетной записи пользователя. | 0-999 | 0 |

| Reset account lockout counter after Продолжительность блокировки учетной записи. | Параметр определяет количество минут, в течение которых учетная запись остается заблокированной до ее автоматической разблокировки. | 0-99999 | Не определено |

Для немедленного применения изменений необходимо выполнить в cmd

gpupdate /force

Просмотр политик через cmd/powershell

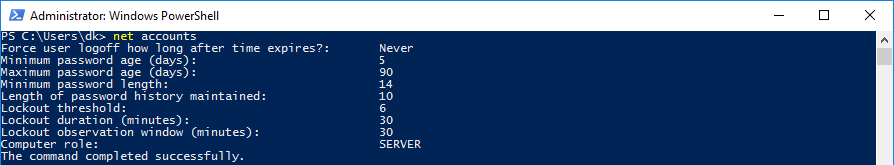

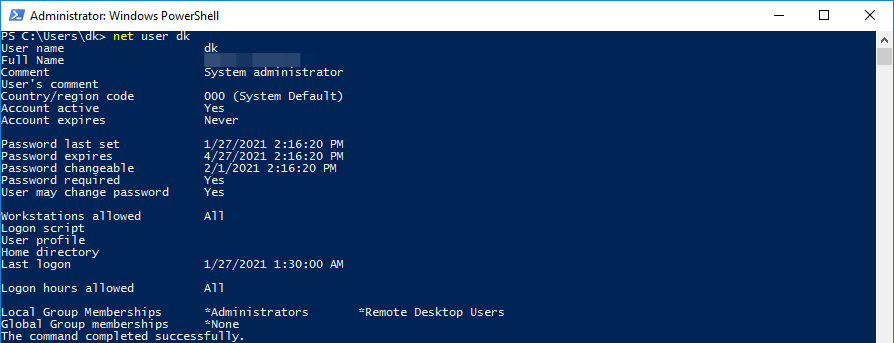

Текущие парольные политики

Информация о пользователе

Catch-22 / Уловка-22

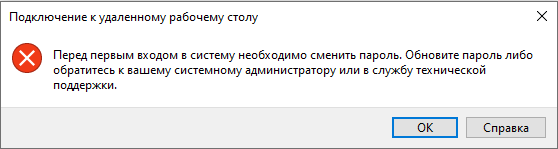

Проблема: невозможно установить через RDP новый пароль если у пользователя установлено User must change password at next logon.

Уловка-22 (англ. Catch-22) — ситуация, возникающая в результате логического парадокса между взаимоисключающими правилами и процедурами.

Нам необходимо войти в систему, чтобы изменить пароль, но мы не можем войти в систему пока не поменяем пароль.

Вот как это объясняет Microsoft.

In the protocol specification for CredSSP, there is no reference to the ability to change the user's password while NLA is running. Therefore, the observed behavior can be considered "by design."

Лучшее разъяснение по данному вопросу.

После долгих поисков в сети

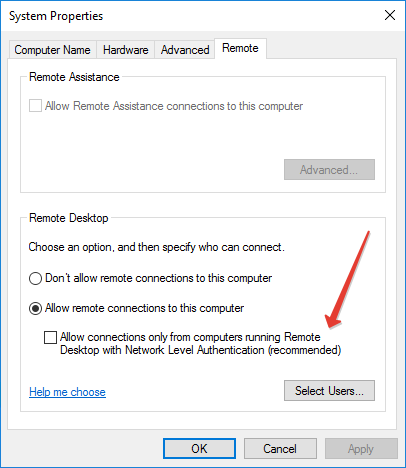

я понял, что единственное простое решение это отключить NLA на стороне сервера

а на стороне клиента отключить CredSSP (отредактировать локальный .RDP файл)

enablecredsspsupport:i:0

Безопасно ли это? Наш Approved Scanning Vendor считает, что риск перехвата сессии или риск удаленного выполнения вредоносного кода минимален ЕСЛИ передача аутентификационных данных осуществляется по защищенному каналу связи (например OpenVPN).

Существует еще один вариант решения проблемы - установить RD Web Access. Но это установка IIS и дополнительный пункт в правильной настройки безопасности сервера. Для сервера без Active Directory это избыточно.

EOM

Discussion