network:mikrotik:openvpn_behind_mt

Table of Contents

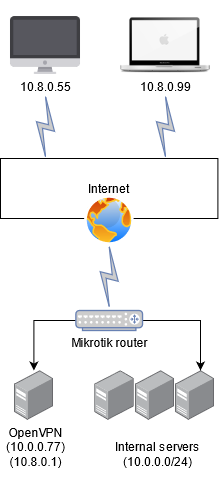

OpenVPN сервер за Mikrotik

Схема сети

- Внутренняя сеть 10.0.0.0/24

- MikroTik hAP ac² 10.0.0.1

- VPN на CentOS, eth0 10.0.0.77, tun0 10.8.0.1

- VPN клиенты получают адреса из диапазона 10.8.0.0/24

Настройка OpenVPN и сертификатов в данной заметке не рассматривается. Только рабочие фрагменты конфигурационных файлов.

OpenVPN конфиг

port 1194 proto udp dev tun server 10.8.0.0 255.255.255.0 push "route 10.8.0.0 255.255.255.0" push "route 10.0.0.0 255.255.255.0" client-to-client persist-key persist-tun

iptables

# Разрешить трафик иницированный из VPN в LAN iptables -I FORWARD -i tun0 -o eth0 -s 10.8.0.0/24 -d 10.0.0.0/24 -m conntrack --ctstate NEW -j ACCEPT # Разрешаем трафик для уже установленных/инициированных хостом соединений iptables -I FORWARD -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT

Mikrotik

Port forward для UDP 1194

/ip firewall nat chain=dstnat action=dst-nat to-addresses=10.0.0.77 to-ports=1194 protocol=udp in-interface=ether1-wan dst-port=1194

Добавляем статический маршрут для направления любого трафика предназначенного для VPN на шлюз VPN

/ip route dst-address=10.8.0.0/24 gateway=10.0.0.77 gateway-status=10.0.0.77 reachable via ether2-master distance=1 scope=30 target-scope=10

EOM

network/mikrotik/openvpn_behind_mt.txt · Last modified: by 127.0.0.1

Discussion